Deutsche fürchten sich am meisten vor Datenmissbrauch

Malware, Phishing, Social Engineering: Kriminelle Akteur:innen haben heutzutage zahlreiche Möglichkeiten, sich Zugriff zu sensiblen Nutzer:innendaten zu verschaffen.

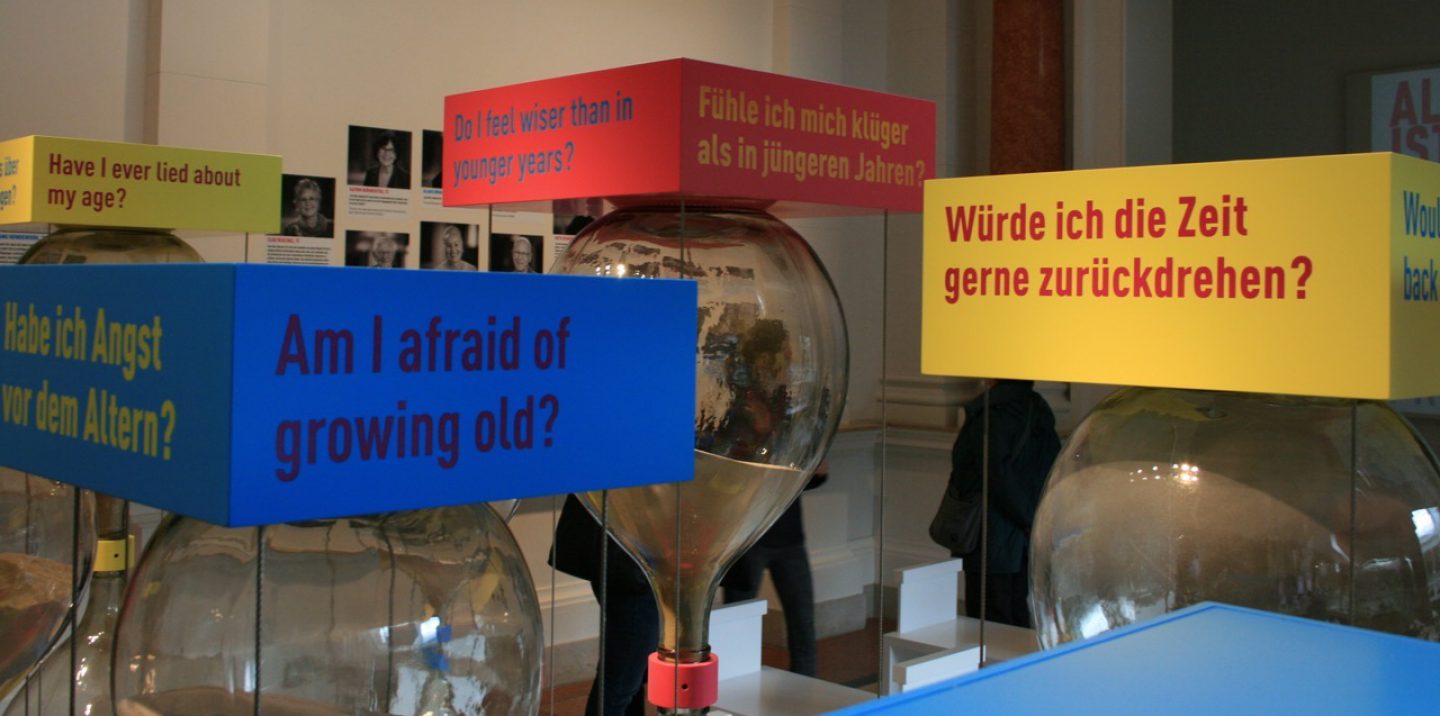

Mit 65 ist noch lange nicht Schluss ! – The spirit never grows old ! Wir sind die #GenerationLochkarte und beschäftigen uns mit Themen rund ums Berufs- und Privatleben auch mit Blick auf die Digitalisierung und KI. Unsere Wahrnehmung von Alter schreit nach Veränderung. „Es ist schwieriger, eine vorgefasste Meinung zu zertrümmern als ein Atom“. Albert Einstein

Malware, Phishing, Social Engineering: Kriminelle Akteur:innen haben heutzutage zahlreiche Möglichkeiten, sich Zugriff zu sensiblen Nutzer:innendaten zu verschaffen.

„Die Ergebnisse zeigen, dass nicht alle Menschen die Chancen der Digitalisierung in gleichem Maße nutzen können – obwohl der Wunsch nach digitaler Teilhabe groß ist. Deshalb braucht es mehr Angebote, die Kompetenzen im Umgang mit digitalen Technologien fördern.

Gratis-Apps: Umsonst, aber auch wirklich kostenlos?

Es gibt sie zu tausenden in den App-Stores von Apple und Google: kostenlose Apps. Doch sind die Apps tatsächlich umsonst und wenn ja, wie verdienen die App-Anbieter überhaupt ihr Geld?

„Wer tatsächlich Geld überwiesen hat, sollte umgehend Kontakt zum eingebundenen Zahlungsdienstleister und zur eigenen Bank aufnehmen.

Sprachassistenten wie Amazon Alexa oder Google Assistent sind praktisch, doch Daten- und Verbraucherschützer kritisieren die Alltagshelfer: Sie sollen Benutzerdaten sammeln und in Clouds weiterleiten, die von Dritten transkribiert und ausgewertet werden können.

Die Browser-Erweiterung ist die wichtigste und umfangreichste Ergänzung der Startpage-Produktpalette seit der Einführung der “Anonymen Ansicht” im Jahr 2018

Das europäische Parlament hat gegen den Einsatz von Gesichtserkennungssoftware im öffentlichen Raum abgestimmt. Damit ist das Thema, was Datenschützer:innen weltweit beunruhigt hat vorerst vom Tisch. Allerdings ist Großbritannien nicht mehr in der EU

In Deutschland glauben rd. 40 Prozent der Befragten, dass sie gut gegen Viren und Datenmissbrauch geschützt seien.

Die letzte JIM-Studie zur Mediennutzung von Jugendlichen des Medienpädagogischen Forschungsverbunds Südwest (mpfs) bescheinigt Facebook sogar weiterhin schwindende Zahlen in dieser Altersklasse.

Save the Date! Impulsvortrag von Thomas Schlenkhoff, vom Freiburger Start-Up Gardion mit dem Thema: Digitale Selbstverteidigung.

Es geht um die Veränderung der Altersbilder in unserer Gesellschaft. Natürlich auch um die Digitalisierung und was diese für ältere Menschen bedeutet. Hier nun das ganze Interview zum Nachhören

Für nahezu jeden Online-Dienst benötigen wir heutzutage ein Konto, sei es für die Nutzung des Smartphones, des Onlinebankings oder einfach, um im Netz einzukaufen. Doch was tun, wenn ein Account oder, schlimmer noch, der mit den vielen Konten verbundene E-Mail-Account gehackt wurde?

Der Bundesbeauftragte für Datenschutz Ulrich Kelber empfindet die biometrische Gesichtserkennung als “einen potenziell sehr weitgehenden Grundrechtseingriff”.

Viele Bankgeschäfte lassen sich heute per App auf dem Smartphone erledigen. Die Zeitschrift Finanztest hat von 19 dieser Apps jeweils die Versionen für die Betriebssysteme Android und iOS getestet.

Schaltet ein und seid dabei! Am 7. Mai erwartet euch von 11:30 Uhr – 23 Uhr auf re-publica.tv ein großartiges Programm mit 89 Sprecher*innen und 53 Sessions, Live-Q&As, einem digitalen Rahmen- und Abendprogramm und vielem mehr! Eine Plattform. Vier Kanäle. Vier digitale … Read More »

iren, Hacker, tückische Links – dagegen helfen die meisten der

Antivirenprogramme im Test der Stiftung Warentest gut. Einige der besten sind sogar kostenlos, darunter einer der zwei Gewinner. Das auf Windows-Rechnern vorinstallierte Schutzprogramm Microsoft Defender bietet dagegen nur einen Basisschutz.

Voreinstellungen zur Verwendung persönlicher Daten stellen keine informierte Einwilligung dar.

Gericht bestätigt Klagebefugnis von Verbraucherverbänden bei Datenschutzverstößen.

Werbung mit „Facebook ist und bleibt kostenlos“ ist erlaubt.

Auch Privatanwender stehen im Fokus der Angreifer, da Emotet weitere Schadsoftware nachlädt, die zu Angriffen auf das Online-Banking genutzt werden kann.